CSMS Overview

이 글은 '이글루 시큐리티' 에서 제공하는 보안 정보 중 'CSMS(ISO/SAE 21434) 인증으로 살펴보는 차량 보안의 현재와 미래' 포스팅에서 차량 사이버보안 전문가라면 필수적으로 알아야 하는 내용이라고 생각하는 부분을 발췌한 내용을 포함한다.

※ 출처 포함 더 자세한 내용은 하단 의 Refence 참고.

1. CSMS 등장 배경

2018년 12월 UNECE(유엔 유럽 경제 위원회)에서는 급격하게 성장하고 있는 차량 산업의 보안 위협을 우려해 UNECE Cyber Security Regulation No.155 (이하 UNR 155) 를 수립했고 2020년 6월 WP.29 (자동차 국제 기준 회의체) 에서 해당 법규를 채택했다. 2021년 1월 UNECE CS 법규가 발효되어 2022년 7월부터 UNECE 산하 56개 국가의 신규 생산 차량은 제작업체(OEM)뿐 아니라 부품 공급 업체(Tier)는 차량 사이버보안 관리 체계(CSMS, CyberSecurity Management System)를 구축하여 인증을 받게 됐고, 2024년 7월까지는 업체의 모든 차량에 대한 인증이 의무화됐다. 한국에서는 UNECE R-155 법규 도입을 대응하기 위해 국토교통부에서 2020년 12월에 《자동차 사이버보안 가이드라인》을 배포했다. 한국뿐만 아니라 세계 여러 나라에서는 각 나라에 맞게 R-155를 위한 사이버보안 제도화 로드맵을 구성해 준비하고 있다.

UNECE에서는 기존 차량 안전성에 관한 국제 표준 ISO 26262가 아닌 ISO/SAE 21434를 참고하여 CSMS를 운영하도록 권장하고 있다. ISO/SAE 21434는 차량 기획 단계부터 시작해 생산 및 포스트 프로덕션(Post Production) 과정까지의 사이버보안 활동에 관한 프로세스를 정의하는 것을 목적으로 만들어진 국제 표준이다. CSMS를 인증 받은 차량 제조사(OEM)는 [그림 1]과 같이 차량 형식 승인(VTA, Vehicle Type Approval)을 받아 차량을 제조할 수 있게 된다. VTA는 차량 형식에 대해 기능 안전(Safety)과 사이버보안(Security)을 검증 및 심사한다. 피심사자는 CSMS 인증서와 차량 형식별 발생하는 사이버보안 활동(위험 평가 및 보안 테스팅 결과)을 문서화하여 형식승인기관(Type Approval Authorities) 또는 기술 서비스 기관 (Technical Services)에 제출해야한다.

2. ISO / SAE 21434 Overview

차량에 대한 사이버보안에 대한 개념이 ISO/SAE 21434가 최초 발간된 2020년에 등장한 것은 아니다. 2016년 1월, 국제 자동차 기술 협회(SAE, Society of Automotive Engineers)에서 차량 사이버보안에 대한 접근 방법에 대한 가이드 SAE J3061을 발간했다. J3061에는 사이버보안에 있어 3가지 접근 방법론(HEAVENS, OCTAVE, EVITA)을 제시했고 모두 차량 분야에 적용이 가능했다. 하지만 차량 산업의 전반적인 생명주기(Automotive Product Lifecycle)에서의 사이버보안을 적용하기에는 미흡한 부분이 있었으며, 국제적인 표준으로 적용되지 못한 한계가 있었다.

ISO/SAE 21434와 더불어 ISO 26262와 ISO/PAS 21448이 국제표준으로써 존재한다. ISO 26262는 E/E 시스템(Electric or Electronic Architecture) 상의 결함이 중점인 국제 표준이고 ISO/PAS 21448 또한 ISO 26262에서 다루지 않는 결함이 없는 기능에서 발생할 수 있는 위험을 다루고 있어 보안(Security)보다는 안전(Safety)에 더 중점을 두고 있다. 때문에 보안에 대한 국제 표준의 필요성에 따라 J3061을 발행한 SAE와 ISO에서 차량 산업의 보안 요구 사항에 만족을 위해 ISO/SAE 21434 발행이 결정됐다.

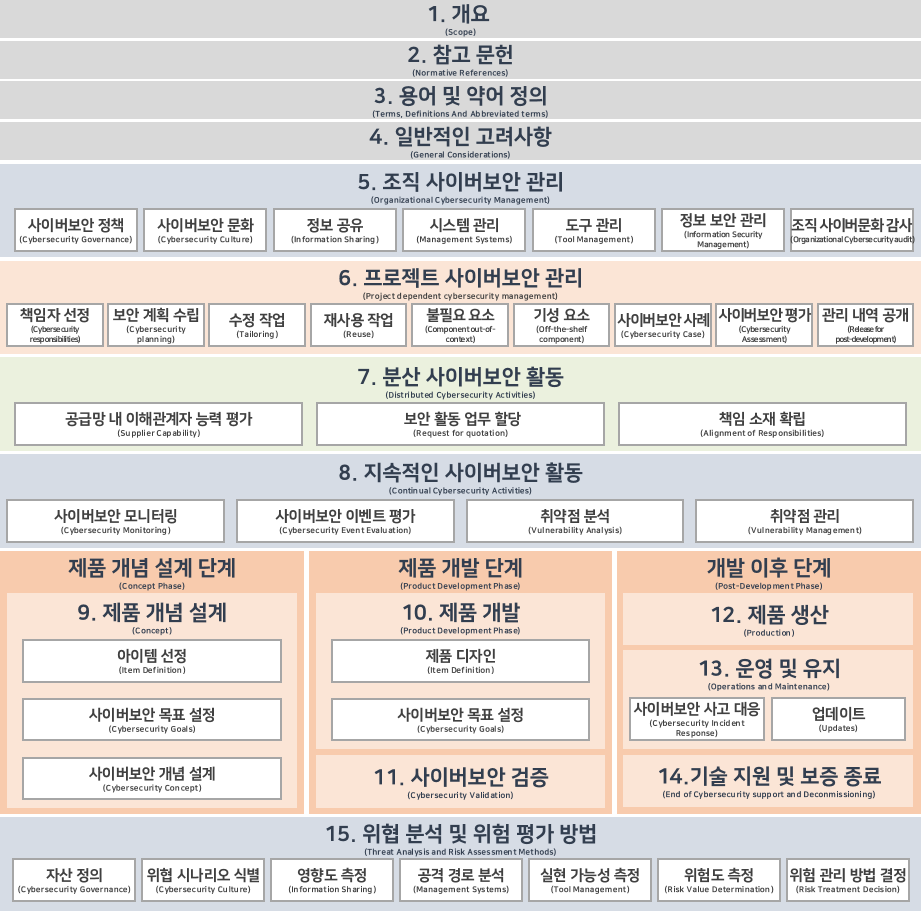

CSMS를 알기 위해서 UNECE에서 참고를 권장한 국제 표준 ISO/SAE 21434를 이해할 필요성이 있다. ISO 21434는 앞서 말했듯, 차량 산업의 생명주기에서 각 섹션별 발생할 수 있는 사이버 공격과 그에 의해 발생하는 피해를 감소시키기 위한 대응 체제를 구축하고 운영하기 위한 활동을 정의하는 위험 관리 프로세스에 대한 국제 표준이다. ISO/SAE 21434 아키텍쳐는 [그림 3]에서 볼 수 있듯, 총 15개의 섹션으로 구성되어 있으며, 중요 내용은 Section 5~15이다. OEM과 공급업체에서는 각 섹션의 요구사항에 맞는 사이버보안 관리 프로세스를 설립해 수행하여야 한다.

[Section 1-4]에는 ISO/SAE 21434의 발간 배경에 대한 설명과 목적에 대한 간략한 요약(Section 1)과 문서 작성에 인용된 참고 문헌(Section 2), 문서 상에 등장하는 용어 및 약어에 대한 설명(Section 3), 그리고 해당 문서 이용에 대한 일반적인 고려사항(Section 4)들로 구성되어 있다.

3. Cybersecurity Interface Agreement

앞서 CSMS 인증은 유럽 법규 채택 확정 국가 (EU 연합 국가) 및 EU 법규를 따르는 일부 국가 (이스라엘, 팔레스타인, 이란, 터키 등) 에 차량을 판매하기 위해 자동차 제조사(OEM) 가 필수적으로 받아야 하는 인증이나, 부품 공급사(Tier 사)의 인증은 의무 대상이 아니다. 그러나 CSMS 체계를 구축하고 차량 제조사는 부품 공급사가 CSMS 표준에 따라 개발될 수 있도록 공급망 관리를 수행해야 한다. 이를 위해 부품 공급사와 OEM 간 C.I.A(Cybersecurity Interface Agreement) 계약을 체결하게 된다. CIA계약 체결은 Section 7 분산 사이버보안 활동에 명시되어 있다. CIA 계약을 체결할 때 고려되는 사항은 아래와 같다.

- ① 취약점 점검 등의 사이버보안 활동에 따른 조치가 필요할 경우에 대비하여 사이버보안 담당자를 지정

- ② 사이버보안 계획 및 취약점 점검에 의해 발견된 위험에 대해 수용이 필요한 경우 양사의 동의가 필요

- ③ 사이버보안에 관한 이슈 존재 시, 조치 및 결정이 적절하게 이뤄질 수 있도록 통보

- ④ OEM의 사이버보안 요구 사항이 명확하지 않거나 실현 불가능한 경우, Tier는 OEM과 협의 요청

협의가 완료되면 CIA 체크리스트에 따라 Tier는 OEM에게 개발 및 개발 후의 활동에 대한 역량 뿐만 아니라 사이버보안 역량을 제공해야 하고, OEM은 Tier를 대상으로 역량 평가를 진행해야 한다는 내용이 명시되어 있다.

CIA 협약 체결이 중요한 이유는 명확한 책임 분배와 보안 요건 충족을 보장하고 최종적으로 CSMS 준수를 통해 자동차가 제조되었음을 입증하기 위함이다. '자동차' 라는 아이템은 OEM, 부품 공급업체, 소프트웨어 제공 업체 등 여러 업체가 협력하여 탄생하게 된다. CIA를 통해 각 이해관계자(Stakeholder)의 역할과 책임을 명확하게 정의함으로서 사이버보안 사고 발생 시 책임 소재가 불분명해지는 것을 방지한다. 따라서 UNR 155와 같은 글로벌 규제 및 ISO / SAE 21434 표준 에서 CSMS 운영 시 책임의 명확한 정의를 요구하며 CIA 협약서 (또는 계약서) 는 이를 충족하기 위한 핵심 문서이다.

4. CIA & Work Product

ISO / SAE 21434 문서를 살펴보면 각 Section 별 사이버보안 요구사항 (RQ), 권고사항 (RC), 허가 사항(PM) 그리고 작업 산출물(WP)을 명시한다. 사이버보안 요구사항 및 권고사항 을 준수하여 이를 토대로 만들어지는 작업 산출이 바로 Work Product이다. 본 포스팅 글 3절에서 C.I.A 협약 체결의 필요성에 대해 작성했는데, 어떤 내용을 기준으로 책임소재를 나눠야 하는가? Work Product를 기준으로 Customer와 Supplier의 역할과 책임을 나누어 이를 명확하게 구분한다.

역할과 책임을 구분할 때 RASI 프레임워크를 사용한다. RASI 에 대한 설명을 간단하게 요약하면 하기와 같다.

- R은 Responsible의 약자로 책임자를 뜻하며 특정 작업을 직접 수행하는 책임을 가진 사람 또는 그룹을 의미한다.

- A는 Accountable의 약자로 최종 책임자를 뜻하며 작업의 최종적인 책임을 지는 사람 또는 그룹을 의미한다.

- S는 Supportive의 약자로 지원자를 뜻하며 업무를 수행하는데 필요한 자원을 제공하거나 리소스를 제공하는 사람 또는 그룹을 의미한다.

- I는 Informed 의 약자로 정보 수신자를 뜻하며 작업의 진행 상황이나 결과에 대해 알리는 사람 또는 그룹을 의미한다.

RASI 프레임워크를 사용하여 Work Product를 기준으로 역할과 책임을 명확하게 할 수 있도록 CIA를 체결하기 위한 탬플릿을 구성해보자. 먼저 기준이 되는 Work Product를 기재하고 역할과 책임을 수립한다.

예를 들어 ISO / SAE 21434의 Section 5 조직사이버보안 관리 항목에서 요구하는 산출물 중 [WP-05-01] 사이버보안 정책, 규칙, 프로세스에 대한 문서를 예로 들자. 이는 공급업체가 고객 사에 증빙해야 하는 자료이므로, Responsible은 Supplier에, Accountable은 Customer에 있다. 따라서 하기와 같이 구성한다 .

| WP No | WP Details | R | A | S | I |

| [WP-05-01] | Cybersecurity policy, rules and processes | Supplier | Customer |

상기의 필수 내용이 들어간다면 그 이후로는 프로젝트 수행에 필요한 내용이 명시되면 좋다. 예를 들어 Submission Level 을 명기하여 완벽한 문서 (Complete) 제출 혹은 요약 문서 (Summary) 제출을 명시할 수 있다. 또한 제출 기한 (Due date) 또는 문서의 보안 등급, 프로젝트 마일스톤 등이 표시되기도 한다.

핵심은 공급 업체와 고객사 간 역할과 책임을 명확하게 하여 분산된 사이버보안 활동 수행을 통해 CSMS 프로세스를 준수하는 것을 증명하는 것이다.

추후 각 Section 별 사이버보안 요구사항 및 권고사항, 그리고 Activity에 대한 Work Product에 대해 서술하도록 하겠다.

5. Reference

[1] 이글루 시큐리티, CSMS(ISO/SAE 21434) 인증으로 살펴보는 차량 보안의 현재와 미래

[2] DNV, ISO / SAE 21434